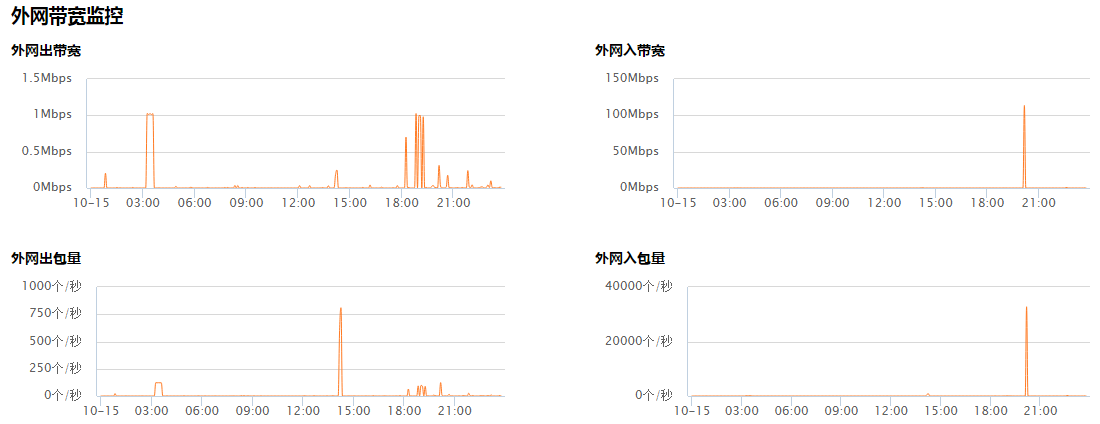

晚上的时候接到短信以及邮件通知有人来搞事:

DDoS攻击通知2016-10-15 20:12:04

遭受DDoS攻击,攻击开始时间:2016-10-15 20:09:00,攻击流量:1292Mbps。

DDoS攻击通知2016-10-15 20:30:06

遭受的DDoS攻击已停止,攻击开始时间:2016-10-15 20:09:00,攻击结束时间:2016-10-15 20:14:00,攻击流量峰值:1292Mbps。

就搞了18分钟,但是没有搞死。

一直打算做的《Web缓存优化的进阶认知》《给Nginx加速的小小技巧》,我觉得现在也要做起来了!

开启Gzip

给Nginx上 ngx_http_gzip_module 这个模块,用 nginx -V 命令查看 configure arguments 已经编译加载这个模块 然后在 http{} 两个大括号之间

加入下面的内容,部分设置参数需要跟站点情况进行修改,加入的时候建议删除注释

##

# Gzip Settings

##

gzip on;

#该指令用于开启或关闭gzip模块(on/off)

gzip_disable "msie6";

gzip_vary on;

#在http header中添加Vary: Accept-Encoding ,给代理服务器用的

gzip_proxied any;

#这里设置无论header头是怎么样,都是无条件启用压缩

gzip_comp_level 6;

#gzip压缩比,数值范围是1-9,1压缩比最小但处理速度最快,9压缩比最大但处理速度最慢

gzip_buffers 16 8k;

#设置系统获取几个单位的缓存用于存储gzip的压缩结果数据流。16 8k代表以8k为单位,安装原始数据大小以8k为单位的16倍申请内存

gzip_http_version 1.1;

#识别http的协议版本

gzip_types

text/xml application/xml application/atom+xml application/rss+xml application/xhtml+xml image/svg+xml text/javascript application/javascript application/x-javascript text/x-json application/json application/x-web-app-manifest+json text/css text/plain text/x-component font/opentype font/ttf application/x-font-ttf application/vnd.ms-fontobject image/x-icon;

#进行压缩的文件类型,这里特别添加了对字体的文件类型

#gzip_disable "MSIE [1-6]\.(?!.*SV1)";

#禁用IE 6 gzip

给文件做缓存

图片文件,字体文件,js和css都是些可以用来缓存的文件,这里通过设置Expires和Cache-Control头实现,直接在配置文件中配置 location 即可

location ~ .*\.(gif|jpg|jpeg|png|bmp|swf|flv|ico)$ {

expires 30d;

access_log off;

}

location ~ .*\.(eot|ttf|otf|woff|svg)$ {

expires 30d;

access_log off;

}

location ~ .*\.(js|css)?$ {

expires 7d;

access_log off;

}

可以通过其他方法实现更好的缓存,例如在配置文件中加入 proxy_cache_* 或 fastcgi_cache_* 参考文章:zhangge.net/5067.html

重启一下nginx:

/etc/init.d/nginx restart

好啦!